2. InterCERT France – Analyse d’un an de réponse aux incidents cyber

janvier 2, 2025

4 minutes de lecture

Temps de détection et temps de réponse

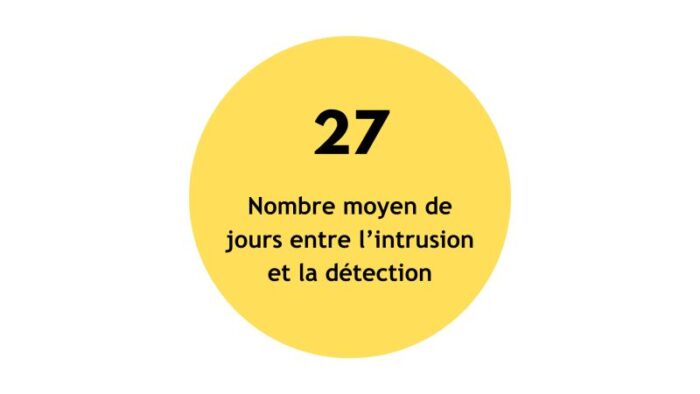

Lors d’un incident cyber, il peut être intéressant de connaître le temps écoulé entre le début de l’attaque et sa détection. On parle de MTTD (Mean-Time to Detect). Cela donnera des informations sur vos capacités à détecter une activité malveillante mais aussi à comprendre la méthode et l’objectif de l’attaquant. Par exemple, l’activité d’un Initial Access Broker dont l’objectif est de compromettre votre système d’information et de déposer des mécanismes de persistance, pourra survenir des jours, voire des semaines avant l’objectif final.

Dans un cas sur quatre, le MTTD est inconnu. Il n’est pas toujours possible d’obtenir la date exacte de l’intrusion initiale.

Il a été observé de fortes disparités de ce temps de détection en fonction de la taille de l’entité. En effet, plus la structure est importante et complexe, plus le temps moyen de détection est long :

- TPE : 10,1 jours

- PME : 21 jours

- ETI : 27 jours

- Grande entreprise : 32,3 jours

Concernant le temps de réponse ou MTTR (Mean-Time-To-Respond), celui-ci est souvent sous-estimé par les victimes. La durée d’investigation peut être longue, toujours en fonction de la complexité du système d’information, mais aussi en raison d’une distribution plus importante de la connaissance et des compétences dans les grandes structures. Les plus petites structures centralisent les compétences dans quelques individus en capacité de gérer et de relancer un système d’information aisément. Les temps moyens de réponse sont donc très différents :

- TPE : 3 jours

- PME : 11,5 jours

- ETI : 19,7 jours

- Grande entreprise : 28,5 jours

Comment améliorer le temps de détection ?

- Investir dans des moyens de détection (EDR, NDR…). Mais attention, ces outils ne sont pas magiques. Une configuration fine et surtout une supervision des événements sont indispensables (en interne ou via un SOC externe).

- Déployer ces outils sur l’ensemble du SI. Nous avons souvent observé un manque de protection des serveurs. Ceux-ci sont pourtant les plus ciblés par les attaquants, alors que les postes de travail sont parfois totalement ignorés.

Comment améliorer le temps de réponse ?

- Une autre observation faite par Breizh Cyber porte sur la rapidité de prise de décision par les chefs d’entreprise. Plus l’investigation démarrera tôt, plus le temps de réponse sera réduit. Cela induit évidemment un engagement budgétaire.

- Plus l’investigation démarrera tôt, plus les logs nécessaires à l’investigation seront disponibles ! Celle-ci se verra donc accélérée. Peu d’équipes ont exprimé le besoin d’obtenir davantage de journaux d’événements, mais plusieurs ont souligné l’importance de centraliser les journaux existants et de disposer de ressources de stockage et d’analyse plus adaptées. Attention tout de même à configurer un temps de rétention des logs suffisamment long.

Pour lire le rapport d’incidentologie 2024 en entier, suivez ce lien.

Partager :